En las entrañas del CSI informático de la Guardia Civil: así rastrean para ayudar a cazar delincuentes

Vivimos rodeados de dispositivos electrónicos. Ocultos a simple vista, especialmente para los ojos inexpertos, una marea de unos y ceros encierra hoy una cantidad descomunal de información. Desde que la era digital nos atrapó de pleno, nuestra huella no solo se define por nuestros pasos sobre el terreno. Nuestro rastro inunda también el mundo virtual y esa información es absolutamente valiosa para múltiples propósitos; tanto buenos como malos. Por eso, es indispensable que la ciudadanía, –a través de las fuerzas del orden–, cuente con profesionales altamente cualificados que velen por el análisis de esa información cuando se precisa, y con ello, por su seguridad. Dentro de este grupo es donde nos encontramos con los integrantes del Área de Electrónica del Servicio de Criminalística de la Guardia Civil (SECRIM), con el que Informativos Telecinco ha pasado unas horas con el objetivo de conocer cómo rastrean a los delincuentes a través de esas ‘huellas digitales’ que van dejando en sus dispositivos. Su trabajo, de crucial relevancia en el curso de numerosas investigaciones, se centra en elaborar informes periciales y exponerlos en los juicios, apoyando así a las distintas unidades de acuerdo a las solicitudes que reciben.

Expertos en "sacar el máximo" de datos de un dispositivo

“Hoy en día, cualquiera tiene un teléfono. También los delincuentes”, –apunta el cabo primero Antonio Carmona, director técnico del Área Electrónica del Servicio de Criminalística de la Guardia Civil–, y en el SECRIM son expertos en “sacar el máximo” en lo que a datos de un dispositivo electrónico se refiere.

Lo hacen desde la imparcialidad. Es importante destacarlo, porque lo primero que nos indican en la sala desde la que trabajan es que cuando se ponen en acción no tienen apenas detalles de la investigación a la que ayudan con su trabajo; ninguna apreciación más allá de los datos técnicos estrictamente necesarios para analizar el dispositivo que llega hasta sus manos. Solo realizan las consultas imprescindibles. De este modo, “se mantienen al margen de la influencia del proceso judicial” y toda su concentración y todo su empeño están dispuestos directa y exclusivamente en desarrollar su labor, sin añadir presión extra a un trabajo que, de por sí, entraña una enorme responsabilidad y asume una considerable carga.

Entre códigos y ficheros hexadecimales, sistemas binarios, microchips, tarjetas de memoria, placas base, software y hardware especializado para el descifrado… los integrantes de este equipo que se encuadra dentro del Área de Electrónica, dependiente del Departamento de Ingeniería del Servicio de Criminalística de la Guardia Civil, luchan por desencriptar descifrar y analizar la información en busca de evidencias digitales, un elemento inicial clave en la investigación forense digital. No es una tarea fácil. Y por eso en todo ese proceso la formación de los trabajadores ocupa previamente un papel también trascendental. Además de guardiaciviles son ingenieros; titulados con grados superiores que cuentan también con módulos, cursos universitarios de determinados campos y enseñanza específica de la Policía Judicial y Criminalística. “No se forman en 6 meses”, nos explican, recalcando que la complejidad de su trabajo exige una elevada cualificación.

¿Cómo rastrean a los criminales? ¿Qué buscan?

En la actualidad, no tener un smartphone es una excepción. “Se utilizan extensivamente y en todos los sectores”, lo que les convierte en una de las fuentes más importantes en la obtención de datos que conducen a menudo a la resolución de un caso. “Autónomamente, nuestros móviles van recopilando datos de forma continua”: ubicaciones; llamadas y números de teléfono; datos de usuario y cuentas asociadas o dadas de alta; información relativa a la navegación; datos para publicidad dirigida; conversaciones de mensajería instantánea; fotografías, vídeos; datos bancarios… Todo un repertorio de información sujeta al análisis de los expertos.

En este sentido, WhatsApp, Facebook, Instagram o Telegram son algunas de las aplicaciones que centran especialmente la atención, en tanto en que son las ‘apps’ que con más frecuencia emplean los usuarios de los terminales y en las que se registran sus distintas conversaciones.

No obstante, acceder a todo ello en muchas ocasiones está muy lejos de ser sencillo por diversas razones:

- la primera, porque el teléfono cuente con algún tipo de cifrado especial. Además, “las marcas cada vez lo complican más” con sus actualizaciones continuas en materia de seguridad y privacidad, una cuestión esencial para el usuario, pero que en casos como estos, –donde lo que se está analizando es el móvil de un presunto criminal, víctimas o personas que estén implicadas en una investigación–, a menudo plantean problemas que ralentizan las operaciones de desencriptado. Más allá, como indica Antonio Carmona, “cada modelo es un mundo” y encierra sus propias particularidades.

- La segunda, porque en muchos casos a lo que se enfrentan es a un teléfono móvil, disco duro u otro dispositivo electrónico que llega completamente destruido, deteriorado o quemado, convirtiendo la extracción de datos en un auténtico desafío.

“La casuística es muy variada. Podemos encontrar teléfonos que han sido sometidos a todo tipo de exposiciones para destruirlos, voluntariamente o no, o que han sido hallados en cualquier condición, independientemente del tiempo que hayan podido estar en ese tipo de condición o acción mecánica. Por ahora estamos siendo capaces de extraer la información y procesarla adecuadamente”, precisan, señalando que, con todo, sus esfuerzos casi siempre dan resultado: “Normalmente se consigue”, explican.

¿Cómo es el proceso de obtención de datos?

“Nos sorprendería bastante la cantidad de datos que podemos sacar del teléfono móvil. Ahora mismo, pueden considerarse una de las fuentes de datos más importantes para una investigación”, pero, ¿cómo es el proceso en esa obtención de datos?

Lo primero a indicar para dar respuesta a la cuestión es que todo depende del teléfono: “de cómo venga de deteriorado, del tipo de modelo y marca”, esto es, de su estado y su tecnología. “Dependiendo del caso que sea, se hace una investigación previa para ver las posibilidades que hay, siempre desde la perspectiva de la mínima intrusividad posible, o de alterar mínimamente lo que viene a ser el indicio”. Una vez saben cómo tratar el dispositivo es cuando proceden a “abordar la adquisición (de datos) primero y luego, a posteriori, el estudio”. Para todo ello, se valen de software y hardware especializado, ya sea a través de “herramientas comerciales para la práctica forense digital de telefonía” o, –si no es posible–, a través de lo que denominan “técnicas avanzadas”.

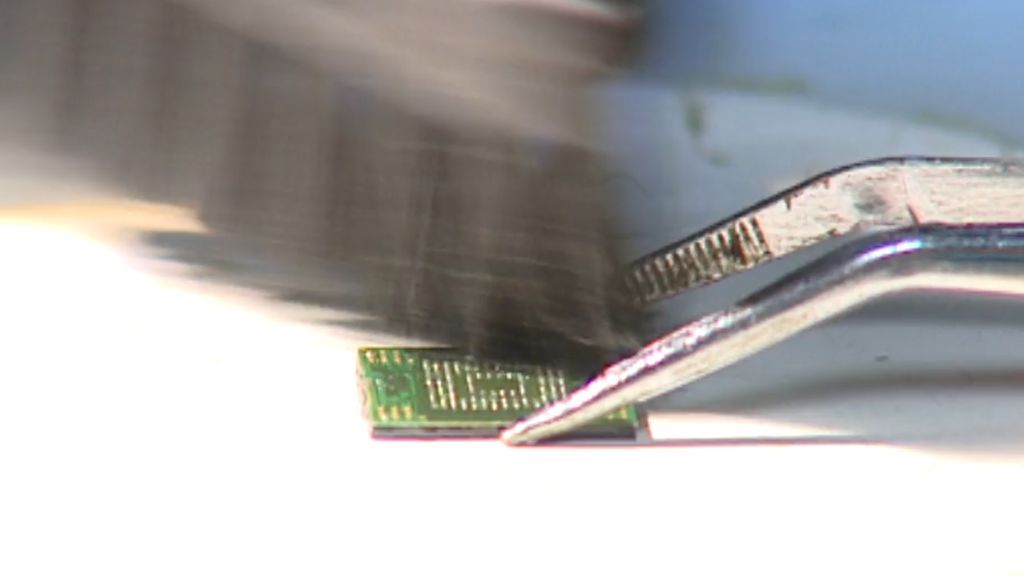

En este punto, indican, lo primero que hacen es “mirar el esquema eléctrico de la placa base” y determinar, dependiendo de la operación que se vaya a realizar, “la manera de atacarlo”. “Determinamos las señales que hay y cómo podemos conectar interfaces externas para la extracción de la memoria, que es el objeto más preciado de un teléfono móvil, desde el punto de vista de la información que provee. Dependiendo del estado en el que se encuentre, se puede leer directamente, o si está muy perjudicada hay que hacer un raspado de la superficie para descubrir los componentes internos que hay bajo la capa de resina que tiene el propio chip y proceder a su lectura con aparatos forenses”. Ese proceso a menudo conduce a los especialistas a llevar a cabo una tarea milimétrica, trabajando sobre diminutos puntos o contactos del chip con soldadores que superan los 300 grados centígrados. Cualquier fallo, ya sea en el cálculo del punto donde se emplea el soldador o la presión que se aplica, puede echar completamente al traste toda la operación.

La memoria, el elemento clave

“Las memorias suelen tener un controlador, ya sea externo o interno. Esos controladores son muy sensibles y se suelen estropear. Si no tiene esa interfaz de comunicación con el mundo exterior, –por así decirlo–, con el resto de dispositivos del teléfono, hay que atacar directamente a la memoria NAND, que es donde se almacenan los datos a más bajo nivel electrónicamente. Entonces, se procede al devastado de la superficie para descubrir los contactos, el bus de datos y demás”, lo que es el “cristal”, según lo denomina el equipo del Servicio de Criminalística. “Una vez que lo hemos leído con nuestras herramientas, lo que aparece es el sistema de ficheros, que dependiendo del teléfono, está compuesto por una serie de particiones”. De todas ellas, o de algunas, se pueden sacar datos, pero la que más interesa es, “normalmente”, la que pertenece a los datos de usuario.

“Estas particiones son las que tienen todos los datos específicos tanto de las aplicaciones como del propio usuario: cuentas de Google, Facebook, del banco, de WhatsApp… de todas las aplicaciones que haya que requieran tener una cuenta dada de alta en el servicio”, explican.

¿Qué hay de los datos en la nube?

Como el resto de información del terminal, los datos de la nube también se pueden extraer “a partir de alguna credencial que se obtenga”, si bien, normalmente, “se obtienen las credenciales desde el punto de vista de la investigación”. “Nosotros a veces asesoramos a la unidad de investigación para conseguir esos datos, con la preceptiva autorización judicial, pero realmente si lo hacemos es como asesoramiento, apoyo o asistencia a las unidades de investigación”, aclara el cabo primero Antonio Carmona.

¿Cómo protegen ellos, los expertos, sus datos?

Acceder a los datos de la memoria de un dispositivo electrónico y extraer su información en busca de evidencias digitales que sirvan a la investigación de un caso es la misión principal, pero, ¿cómo se protege a su vez el Área Electrónica del Servicio de Criminalística de la Guardia Civil ante cualquier amenaza que ponga en peligro esa valiosa información?

Ya sea por un ciberdelincuente que tenga la intención de atacar sus operaciones y robar datos; por un error en el sistema; un fallo de software o hardware… prevenir cualquier tipo de incidencia o ataque es también imprescindible. Por eso, el Área Electrónica del Servicio de Criminalística de la Guardia Civil mantiene sus equipos forenses “aislados del resto del mundo”.

“Tenemos varias infraestructuras en paralelo. Infraestructura de red y equipos distintos. Lo que son los equipos forenses están aislados del resto del mundo, por así decirlo, y luego tenemos otras redes y otros equipos para otra serie de operaciones, pero para lo que es el manejo de indicios y demás se utiliza solo el hardware forense que está habilitado y protegido”, explica el director técnico del área, Antonio Carmona, añadiendo que todo está contemplado de acuerdo a la norma del Servicio de Criminalística.

Somos pioneros

El Servicio de Criminalística de la Guardia Civil es el primer cuerpo policial de España –y uno de los primeros en el ámbito de la Unión Europea– en acreditar el ensayo de evidencias digitales, tras haber obtenido la validación del ENAC, esto es, el único Organismo Nacional de Acreditación, –en aplicación del Reglamento (CE) nº 765/2008, que regula el funcionamiento de la acreditación en Europa–, cuya misión consiste en generar confianza en el mercado y en la sociedad en general en relación con la competencia técnica de los acreditados.

De esa forma, la Entidad Nacional de Acreditación reconoce no solo la importancia del Departamento de Ingeniería del SECRIM, del que depende el Área de Electrónica, sino que también aporta un plus de confianza en cuanto a la validez procesal de los procedimientos usados por estos expertos, así como de los resultados de los informes periciales.

En total, el Servicio de Criminalística de la Guardia Civil está constituido por aproximadamente 600 guardias civiles que prestan sus servicios en distintos laboratorios: el laboratorio Central en Madrid, los Laboratorios de Criminalística de Zona en Sevilla, Valencia, Barcelona, Logroño, León y Coruña, así como los Laboratorios de Criminalística de Comandancia situados en cada una de las 54 Comandancias existentes en la Guardia Civil.

Te puede interesar:

La Guardia Civil advierte de una "falsa multa" enviada por correo electrónico