El último ciberataque de ransomware en España usa la inteligencia artificial

El malware entró mediante un correo spam

Los ciberdelincuentes solo tienen una pretensión económica

Los expertos aconsejan nunca pagar lo que piden los delincuentes y denunciar

En la empresa Smart Hc experta en seguridad y altas tecnologías han estado 36 horas trabajando para recuperar datos secuestrados a empresas infectadas por el último malware. Por eso saben cómo es el ADN del gusano ransomware de tipo RYUK, diferente a todos porque tiene inteligencia artificial.

El mal llamado virus ha estado latente un mes aprendiendo qué información vital debía cifrar para conseguir que las empresas sucumbieran al chantaje. La única pretensión de ese ransomware es económica, como la mayoría de ellos. Pero tiene algo que lo hace distinto; encontró una puerta a través de un correo spam, hace un mes, y el ataque final se produjo durante el fin de semana del puente. Podríamos decir que habían sido inoculadas cuando algún trabajador con baja formación en ciberseguridad le dio a abrir ese correo, y después de estudiar los archivos más “jugosos” de datos, pasó al ataque definitivo cifrando miles de informaciones.

Ocurrió durante la madrugada, cuando no suele haber trabajadores y menos ingenieros de guardia vigilando. Nos lo explica el jefe de seguridad de Smart Hc, Ángel Pablo Avilés. Así logró este gusano impregnar su veneno sin dificultades y cuando el lunes por la mañana las empresas comenzaban a desperezarse, el drama se hizo visible. El ataque fue masivo y para nada individual. Cayeron las empresas que más vulnerabilidad tenían. No eran grandes, a excepción de la consultora Everis y alguna que no ha querido hacerlo público. Y el objetivo era causar tanto temor que éstas acabaran pagando un rescate. La petición de bitcoins a cambio de un antídoto es de 600 euros de media, en forma de criptomoneda, y en empresas grandes podría llegar a los 100.000. Pero pagar no garantiza que te den el antídoto. Lo normal es que pagar te convierta en un blanco fácil para posteriores ataques. Incluso a veces entrar en esos archivos en busca de la vacuna puede ser la apertura de otra puerta para un nuevo virus. Doble infección.

Los expertos aconsejan: nunca pagar y pedir ayuda

Avilés, guardia civil en excedencia, lo tiene claro; “nunca pagar, siempre denunciar y por pequeña que sea la empresa buscar la ayuda de expertos en rescate y en prevención de ciberataques”. Desde el Instituto Nacional de Ciberdelincuencia nos explican que atienden a dos empresas diarias, 100.000 en todo el año, el 5% son ataques de ransomware. Los consejos son claros; no pagar, y antes de quedar infectado actualizar, parchear, usar cortafuegos y copias de seguridad aisladas. Algunas de las infectadas tenían backup pero en la misma estructura atacada. Esas han perdido los datos y se enfrentan a un doble problema.

Obligación de notificar a la Agencia de Protección de Datos y a las personas afectadas. Pero claro, cómo saber quiénes son los afectados. Pymes, empresas pequeñas como talleres que han perdido el listado de recambios pedidos por poner un ejemplo. Aunque se han bloqueado o perdido datos esenciales de empresas sin copia de seguridad, éste ransomware no ha afectado a infraestructuras críticas, como ha ocurrido en otras ocasiones. Sin ir más lejos España aprendió hace dos años con el ataque de WannaCry. Comenzó un 12 de mayo y fue descrito como un "ataque sin precedentes" por la magnitud que tuvo: más de 230 mil ordenadores en 150 países fueron afectados. Los países más perjudicados fueron Rusia; Ucrania; India; Gran Bretaña, donde se vio comprometido el servicio nacional de salud; España, por el ataque a Telefónica y Alemania, donde la empresa ferroviaria alemana Deutsche Bahn AG fue el principal blanco.

Este nuevo ransomware que ha atacado en España, no ha logrado tanto daños como otro legendario que afectó en EEUU a la ciudad de Baltimore y el metro de San Francisco. Pero se considera igual de malicioso por la utilización de la inteligencia artificial. De momento nos ha cogido preparados en nuestras eléctricas o servicios ferroviarios y aéreos… De aquellas crisis hemos aprendido y las empresas grandes y la administración están aparentemente blindados.

Los ciberdelincuentes operan desde países del Este o China

Sobre los ciberdelincuentes, seguramente operan desde China o países del este, como la organización desmantelada en Rumanía por Europol en la operación Bakovia. La Unidad de Delitos de Alta Tecnología de Holanda alertó a las autoridades rumanas sobre un grupo de ciudadanos rumanos que estaban detrás de una ola de spam que pretendía originarse en compañías conocidas en países como Italia, Holanda y el Reino Unido. El cebo era un archivo adjunto, por lo general disfrazado como una factura. Al abrir el archivo adjunto con Windows, desactivó el ransomware para cifrar archivos de datos (documentos, fotos, música, videos y más) en el ordenador infectado. La policía de Rumanía arrestó a cinco sospechosos por supuestamente propagar CTB-Locker (Curve-Tor-Bitcoin Locker o Citroni) y Cerber ransomware, alquilando el malware de un conjunto de ransomware-como-un-servicio (RaaS) en la oscuridad Web. Según Europol, la policía registró seis casas en Rumanía durante una operación conjunta entre la policía y los fiscales rumanos y holandeses, la Agencia Nacional del Crimen del Reino Unido, el FBI, el European Cybercrime Centre (EC3) de Europol y la Acción Conjunta contra el Cibercrimen Grupo de trabajo (J-CAT).

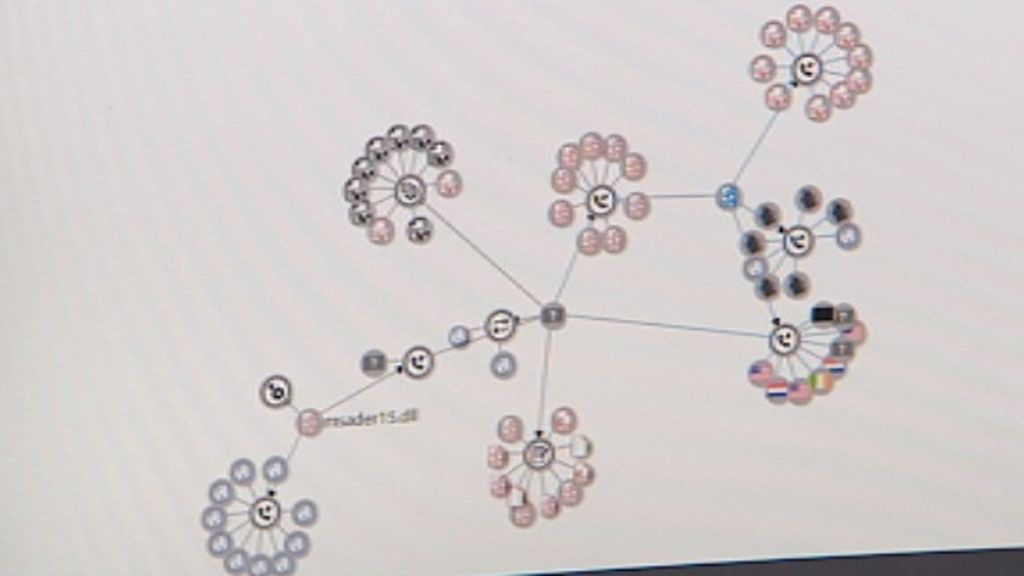

La guardia civil y la policía insisten en que hay que denunciar para que ellos puedan investigar. El inspector Jefe Antonio López de la Unidad de Delitos Tecnológicos, experto en ciberataques, explica que los cibercriminales muchas veces ni se conocen en persona, son “colegas” de la Deep web que se unen para los ataques con un propósito económico. Hacen contratos de obra, se reparten las funciones muy jerarquizadas y lanzan ataques indiscriminados, como el que nos ha infectado. No hay que engañarse, no atacan a empresas concretas con fines de espionaje industrial, no es lo normal. Atacan “a lo bruto” y “pican” los que no tienen tanta conciencia de seguridad, y pierden los datos los que no tienen copias de seguridad bien guardadas. El nivel de vulnerabilidad depende del nivel de tecnificación.